A proteção contra ataques cibernéticos se tornou essencial para a sobrevivência e sucesso de qualquer negócio. Afinal, hackers estão constantemente em busca de vulnerabilidades para explorar, e a falta de uma defesa robusta pode resultar em prejuízos financeiros, perda de dados sensíveis e danos irreparáveis à reputação.

Sendo assim, adotar uma postura proativa em relação à segurança cibernética é fundamental.

Por conta disso, preparamos este guia com 10 medidas essenciais de defesa contra hackers, como implementá-las e, assim, garantir a proteção das suas informações. Confira!

O que é segurança da informação?

Segurança da informação é o conjunto de práticas e tecnologias utilizadas para proteger os dados contra acessos não autorizados, roubo, danos ou interferências.

Ela envolve a proteção de informações sensíveis em diferentes formatos, seja durante o armazenamento, processamento ou transmissão.

Qual a sua importância?

A segurança da informação é fundamental para garantir a confidencialidade, integridade e disponibilidade dos dados.

Afinal, em um ambiente com ataques cibernéticos cada vez mais sofisticados, a implementação de uma sólida estratégia de segurança é uma medida de proteção.

Além disso, é também uma obrigação legal e ética para preservar a confiança dos clientes e parceiros.

O que é considerado uma defesa contra hackers?

Uma defesa contra hackers envolve uma série de medidas preventivas e reativas destinadas a identificar, bloquear e mitigar ameaças cibernéticas.

Dessa forma, ela inclui o uso de tecnologias avançadas, práticas de segurança cibernética e políticas organizacionais que visam proteger sistemas e dados contra acessos não autorizados e ataques maliciosos.

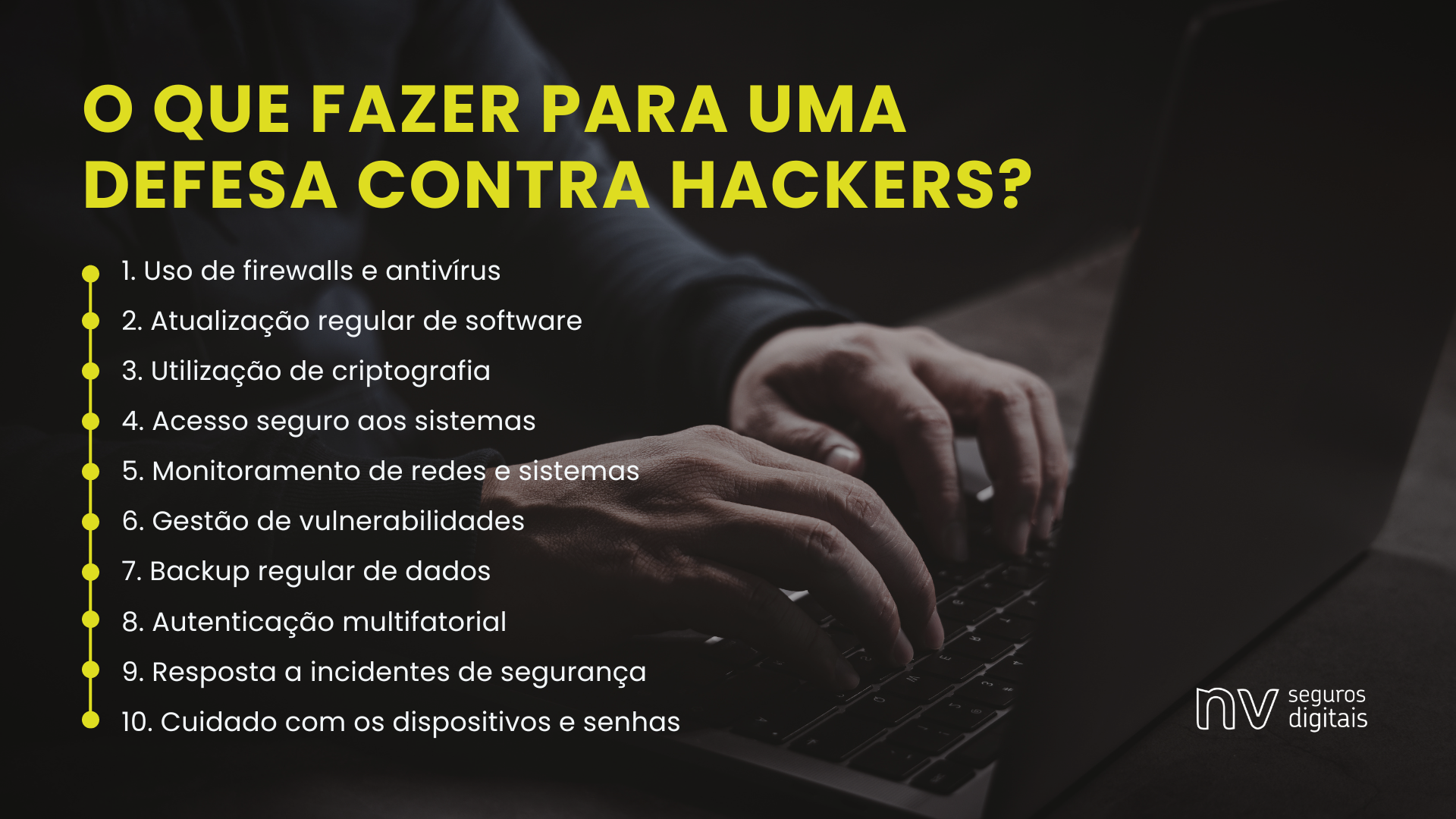

O que fazer para uma defesa contra hackers?

A defesa contra hackers é um processo contínuo e dinâmico e deve ter uma abordagem de segurança abrangente e multifacetada. Confira as principais estratégias que você pode adotar para fortalecer a defesa contra hackers:

1. Uso de firewalls e antivírus

Considerado a primeira linha de defesa contra hackers, o firewall atua como uma barreira entre a rede interna de uma empresa e o tráfego externo, controlando o fluxo de informações e bloqueando acessos não autorizados.

Existem firewalls baseados em software e hardware, ambos desempenhando papéis importantes na proteção contra invasões.

Já os antivírus são ferramentas que identificam, isolam e eliminam malwares que podem infectar sistemas. Eles funcionam através de uma combinação de detecção baseada em assinaturas, que identifica malwares conhecidos.

2. Atualização regular de software

Softwares desatualizados são um dos alvos preferidos dos hackers, que exploram vulnerabilidades conhecidas para invadir sistemas.

Por conta disso, as empresas de software frequentemente lançam atualizações que corrigem falhas de segurança e vulnerabilidades. Implementar essas atualizações o mais rápido possível reduz significativamente o risco de exploração.

Sendo assim, configurar sistemas que atualizam automaticamente pode ajudar a garantir que nenhuma vulnerabilidade fique aberta por um longo período.

3. Utilização de criptografia

A criptografia é uma técnica que protege dados sensíveis, tanto em repouso quanto em trânsito.

Assim, utilizar protocolos como SSL/TLS para criptografar dados transmitidos entre sistemas, como em transações bancárias, garante que, mesmo que haja uma interceptação, precise-se de uma chave de decriptação para lê-los.

Além disso, proteger os dados armazenados, como em bancos de dados, utilizando criptografia, garante que, caso um dispositivo seja comprometido, não se possa acessar os dados nele contidos.

4. Acesso seguro aos sistemas

O ideal é sempre aplicar o princípio do menor privilégio, onde os usuários recebem apenas as permissões necessárias para realizar suas funções. Assim, pode-se limitar o potencial de danos no caso do comprometimento de uma conta.

Utilizar ferramentas de IAM - Gestão de Identidade de Acesso, ajuda a gerenciar quem tem acesso a quê e a auditar atividades para detectar comportamentos anômalos ou não autorizados.

5. Monitoramento de redes e sistemas

A detecção precoce de atividades suspeitas é fundamental para evitar que uma ameaça se torne um problema maior.

Por conta disso, os Sistemas de detecção e prevenção de intrusões (IDS/IPS) monitoram o tráfego de rede em busca de comportamentos suspeitos e podem tomar medidas automáticas para bloquear ou alertar sobre possíveis ataques.

Outra alternativa é revisar regularmente os logs de atividades do sistema. Isso pode ajudar a identificar tentativas de invasão ou comportamentos incomuns que indiquem uma violação de segurança.

6. Gestão de vulnerabilidades

A gestão de vulnerabilidades é um processo contínuo que envolve a identificação, avaliação, tratamento e acompanhamento de fraquezas em sistemas e redes.

Para fazer essa gestão, precisa-se utilizar ferramentas de varredura de vulnerabilidades que identificam pontos fracos em sistemas e aplicações.

Outra necessidade é realizar testes de penetração que simulam ataques cibernéticos para identificar e corrigir vulnerabilidades.

7. Backup regular de dados

A realização de backups regulares é uma medida de segurança essencial para garantir a recuperação dos dados em caso de um ataque bem-sucedido.

Por conta disso, manter backups em locais externos à organização protege os dados em caso de desastres físicos ou ataques que comprometam os sistemas principais.

Também se faz necessário testar regularmente a capacidade de recuperação dos backups. Assim, garante-se que, em caso de necessidade, os dados possam ser restaurados rapidamente e com sucesso.

8. Autenticação multifatorial

A autenticação multifatorial (MFA) adiciona uma camada extra de segurança, exigindo que os usuários se autentiquem por mais de um método.

A MFA pode incluir algo que o usuário sabe (senha), algo que o usuário possui (um token ou smartphone) e algo que o usuário é (biometria). Esse nível adicional de verificação torna muito mais difícil para hackers obterem acesso não autorizado.

Deve-se implementar MFA em todos os sistemas críticos e para o acesso a dados sensíveis, reduzindo assim o risco de comprometimento.

9. Resposta a incidentes de segurança

Ter um plano de resposta a incidentes preparado é essencial para minimizar os danos em caso de uma violação.

Assim, se faz necessário tanto o desenvolvimento de um plano detalhado que inclua as etapas a serem seguidas em caso de um incidente, quanto a realização de simulações regulares. Assim, é mais provável que todos saibam como reagir.

Além disso, ter um protocolo de comunicação claro para informar as partes interessadas sobre incidentes de segurança ajuda a manter a transparência e mitigar o impacto na reputação da organização.

10. Cuidado com os dispositivos e senhas

O gerenciamento seguro de dispositivos e senhas é uma prática fundamental, muitas vezes negligenciada.

Por isso, precisa-se implementar políticas de senhas que exijam a criação de senhas fortes e a sua alteração regular, além de utilizar gerenciadores que ajudam a manter senhas complexas sem a necessidade de memorização.

Os dispositivos móveis usados para acessar sistemas corporativos devem estar protegidos por criptografia, senhas e softwares de segurança,

minimizando o risco de perda de dados

em caso de perda ou roubo.

A segurança da informação não é apenas uma necessidade técnica, mas uma responsabilidade estratégica e ética para qualquer organização. Proteger seus dados é proteger o futuro do seu negócio. Não espere até que uma ameaça cibernética cause danos irreparáveis.

Entre em contato conosco e descubra como podemos ajudar a fortalecer sua defesa contra hackers e garantir a integridade das suas operações.

A segurança começa com um passo: faça o seu agora!

Fale conosco

Compartilhe o Artigo

Gostou do conteúdo? Confira outros posts recentes: